Безопасность macOS и iOS на личном примере

Начитавшись, как поломали журналиста Wire Мэта Хонана, а также разных параноидальных статей о безопасности Mac, я решил описать, как лично я берегу свой Maс, iPhone и iPad от внешних рисков.

Начитавшись, как поломали журналиста Wire Мэта Хонана (Mat Honan), а также разных параноидальных статей о безопасности Mac, я решил описать, как лично я берегу свой Maс, iPhone и iPad от внешних рисков. С момента выхода первой версии этого материала прошло уже больше 6 месяцев. Некоторые вещи изменились, поэтому я решил его обновить и переопубликовать.

Начну с того, что на моей технике нет планов государственного переворота или чертежей подводных лодок, поэтому рекомендации Пацая, вроде «пароль на доступ в iPhone должен быть обязательно установлен сложный, не 4-значный цифровой, а произвольный», я считаю сильным перегибанием палки.

Нарушение баланса между безопасностью и удобством не вызывает ничего, кроме раздражения и желания выключить все это к чёртовой бабушке. Поэтому при настройке своей системы я старался соблюдать чувство меры.

Что защищаем

Основная информация, которую мне надо обезопасить, связана с электронными кошельками, правами доступа к серверам и т.п. Грубо говоря, тут все сводится к защите базы данных 1Password, где это добро и хранится. Дальше идут пользовательские данные, вроде фотографий, музыки и прочей личной информации. Если вы копили все это не один год, то ценность таких данных, особенно фотографий, постоянно растёт.

Потерять информацию на Mac можно как из-за физического вмешательства (пожар, кража), так и от атаки извне. Поэтому защиту будем ставить с обеих сторон.

Не лишним будет обезопасить себя от потери iPhone или iPad, так они могут стать причиной серьёзной утечки данных. При использовании стандартных настроек любой может получить доступ к вашей почте или папке Dropbox.

Безопасность Mac

Сознательные пользователи большинство этих рекомендаций уже используют, но все же повторюсь на своём примере:

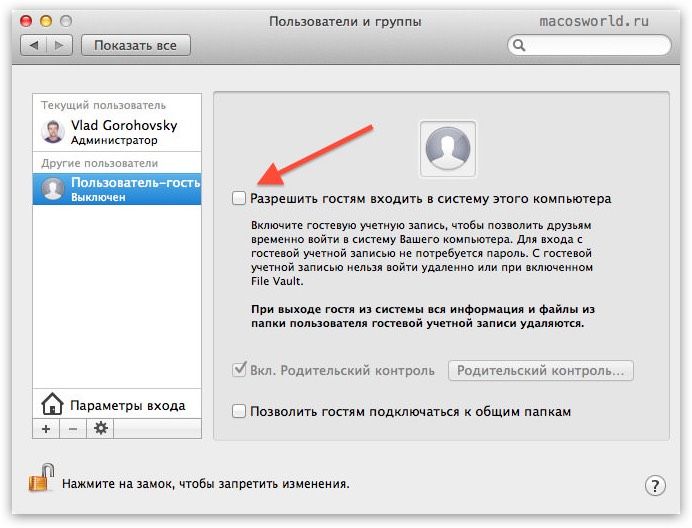

- Установите пароль к вашей Учётной записи, а Гостевую — отключите. Последнее действие даёт очевидную выгоду — никто не сможет воспользоваться вашим Mac ни при каких условиях. Но есть и минусы — при краже его нельзя будет отследить функцией поиска iCloud.

Отключить гостевой вход можно в разделе Системные настройки → Пользователи и группы.

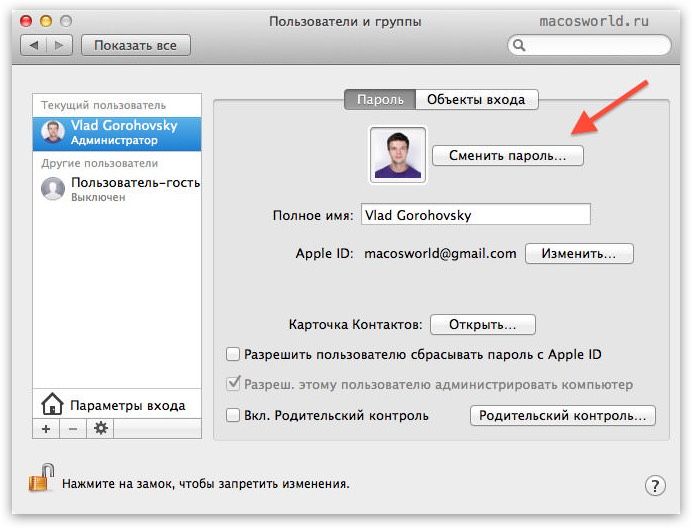

Здесь же можно задать пароль администратора.

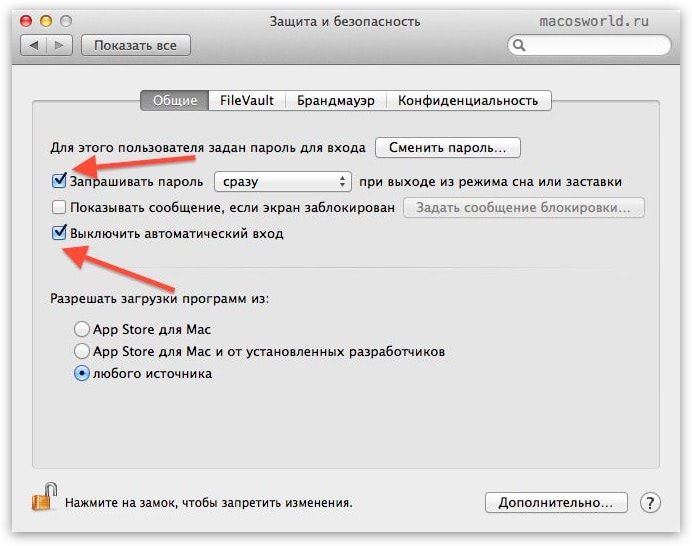

- Пароль нужно вводить каждый раз после выхода из режима сна или заставки, а также при каждом включении. После определённого времени даже сложные пароли вы начнёте вводить на автомате, так что никаких неудобств это не приносит.

Периодичность запрашивания пароля настраивается в Системных настройках → Безопасность.

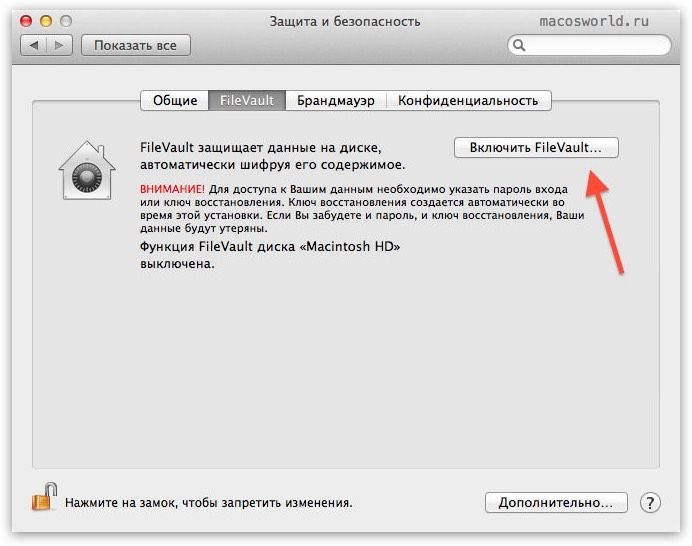

- Включите FileVault для шифрования данных на диске, и без пароля администратора злоумышленники будут расшифровывать ваш диск не один год.

Включить шифрование FileVault можно в соответствующей вкладке раздела Безопасность.

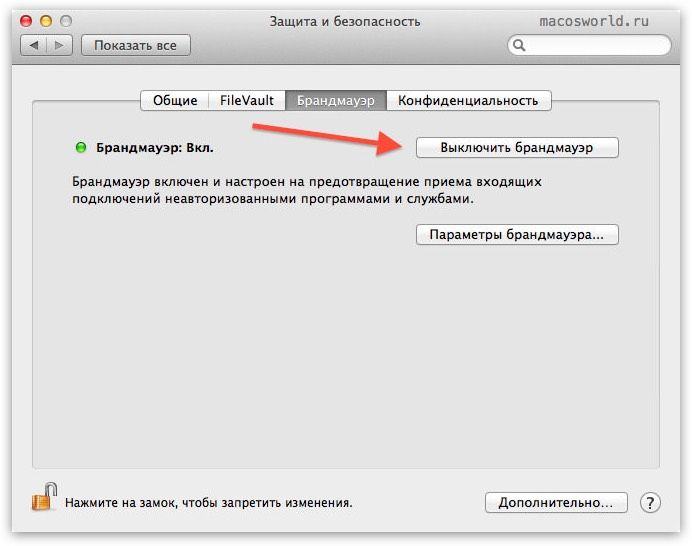

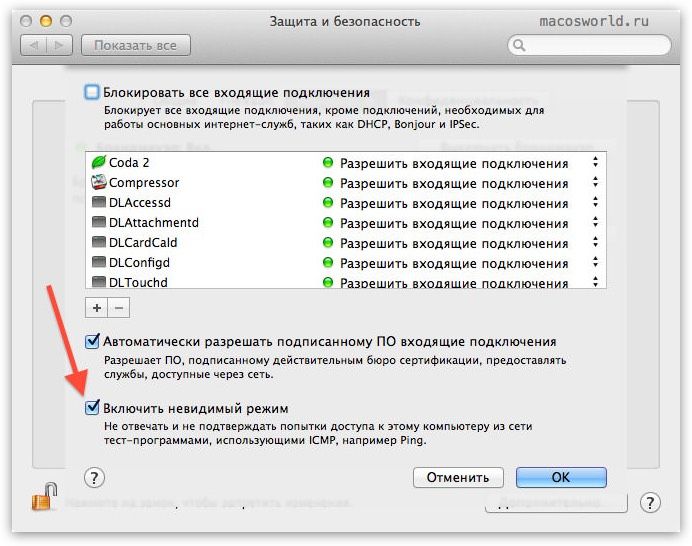

- Включите Брандмауэр и Невидимый режим. Это создаст дополнительный барьер для атак из сети.

Обязательно активируйте Брандмауэр.

Все просто, достаточно эффективно и без заморочек. Единственное, что вам теперь придётся делать — вводить пароль при входе в систему. Если хотите ещё больше надёжности, то можно лишить основной аккаунт прав Администратора, но это уже скажется на удобстве.

Безопасность iPhone и iPad

Основная проблема при потере телефона заключается в том, что нашедший получает доступ к почтовым ящикам и содержимому Dropbox (куда любит бэкапиться 1Password). Поэтому первое что нужно сделать при настройке iPhone — поставить пароль на его разблокировку.

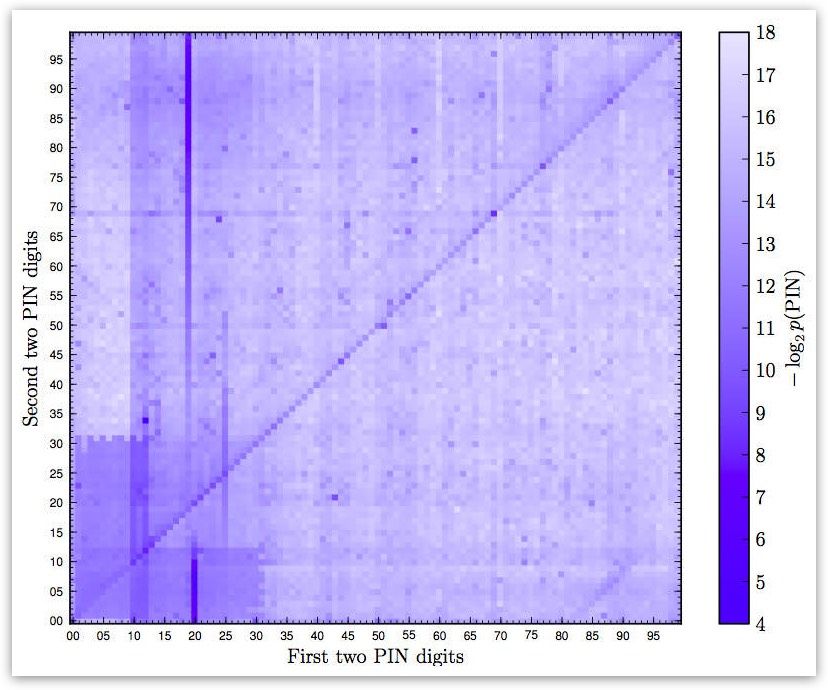

Как я уже упоминал, сложный вариант паролей для iPhone (фразы) — только для параноиков. Я пользуюсь классическим кодом из четырёх цифр. При использовании случайных (!) комбинаций, вероятность угадать код с 10 попыток составляет менее 4%. Если кому интересно, то почитайте отличный перевод на хабре Сложно ли угадать PIN-код?

Отключить гостевой вход можно в разделе Системные настройки → Пользователи и группы

Чем темнее точка, тем чаще люди используют этот PIN

Если резюмировать это исследование, мы получим следующие рекомендации:

- Избегайте возрастающих последовательностей;

- Избегайте любых дат вроде ДДММ, ДДММ, ММГГ и т.п. (2311, 1123, 1984, 0683…);

- Избегайте клавиатурных паттернов (1245, 2580, 3698…);

- Избегайте цифровых паттернов (8585, 6969, 4567…);

- И никогда не используйте один из этих кодов:

0000, 0101–0103, 0110, 0111, 0123, 0202, 0303, 0404, 0505, 0606, 0707, 0808, 0909, 1010, 1101–1103, 1110–1112, 1123, 1201–1203, 1210–1212, 1234, 1956–2015, 2222, 2229, 2580, 3333, 4444, 5252, 5683, 6666, 7465, 7667.

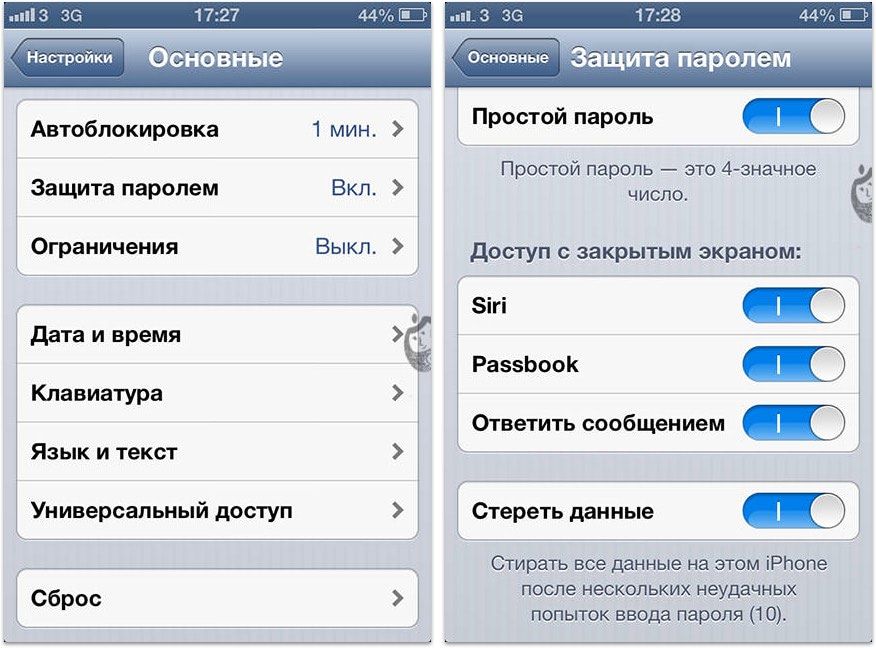

Ну а теперь вернёмся к iPhone и тому, что на нем надо настроить:

- установите пароль на телефон;

- выберите автоблокировку через 1–2 минуты;

- включите удаление данных после 10 неправильных попыток ввода пароля;

- настройте iCloud для резервного копирования важных данных (адресная книга).

Все эти действия предотвратят доступ злоумышленника к вашим приложениям.

Резервное копирование

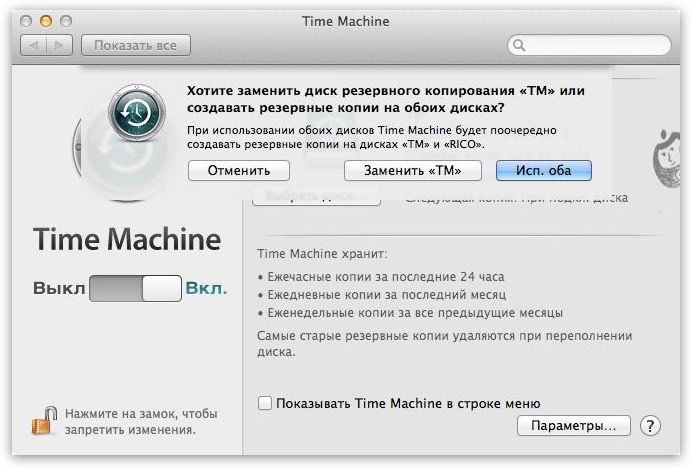

Правильное резервное копирование сведёт к нулю полную потерю данных. Я использую трёхуровневые бэкапы. Разумеется, здесь все крутится вокруг Time Machine. Это значит, что резервное копирование может автоматически происходить дома на Time Capsule (или любой внешний диск), а также на дополнительный диск на работе.

Вероятность одновременно профукать оба диска и компьютера куда меньше. Но если и это произойдёт, то в хозяйстве пригодится USB-стик с базой 1Password и важными файлами, который можно спрятать в банковской ячейке. Обновлять его содержимое нужно только при плановой смене основных паролей. На практике это происходит не чаще двух раз в год, поэтому неудобств метод не доставляет, а вот пользы от такой палочки-выручалочки может быть масса.

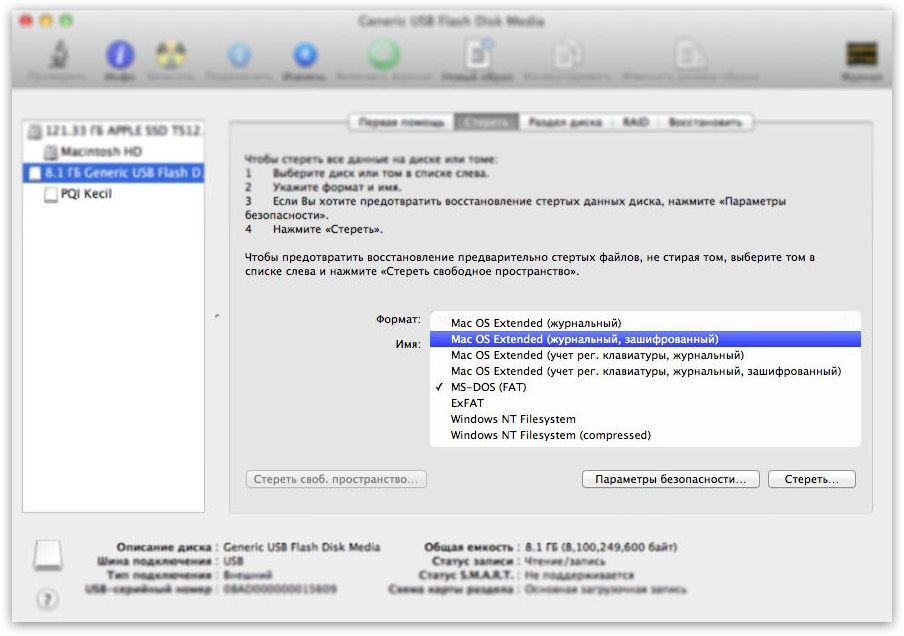

Разумеется, диск с резервными копиями Time Machine и USB-стик должны быть зашифрованы. Сделать это можно при помощи Дисковой утилиты.

Защита от внешних угроз

Самый распространённый сценарий — кто-то получит доступ к вашему почтовому ящику и восстановит на него пароли от других служб. Нет никакого смысла говорить о сложности паролей, лучше поговорить о самой идеологии работы с почтой.

История показывает, почта на @me.com неоднократно компрометировала себя. Поэтому регистрировать на неё домены с хостингом и другой важной информацией будет только сумасшедший. Вот отличный пример, как был взломан MacPages.me именно через эту почту.

Для важных данных нужно завести отдельный имейл известный лишь вам. Кстати, вот тут можно забить на Gmail и обратиться к помощи других сервисов. Например, бесплатного аккаунта в Lavabit для этих целей будет более чем достаточно (на момент написания статьи они временно приостановили регистрации).

На этот же почтовый ящик можно завязать восстановления паролей со всех других почтовых адресов и служб. А вот чего делать не надо, так это подключать такую почту на iPhone или iPad.

После создания такого email’a и перевода ключевых сервисов на него не забудьте поискать пароли в вашем старом почтовом ящике. Вы удивитесь, сколько «утечек» там можно найти.

Таким образом, взлом любого из ваших публичных ящиков не позволит злоумышленнику восстановить пароли к домену, хостингу, Twitter, Facebook, а также другим почтовым аккаунтам и прочему добру.

Ну, а если вы остановили свой выбор на Gmail, то уменьшить вероятность самого взлома поможет двухуровневая авторизация (когда помимо пароля нужно ввести код подтверждения, пришедший на телефон).

Двухуровневую авторизацию обязательно стоит установить и на Dropbox, где хранится та самая база данных 1Password.

Кстати, недавно двухуровневая авторизация появилась и для аккаунтов Apple ID, но пока она доступна лишь для нескольких стран. Большинство жителей Европы пока пролетают...

Последний штрих — одноразовые пароли в Gmail для авторизации приложений. При включении этой функции для каждого приложения, работающего с сервисами Google, можно сделать одноразовый пароль.

Он особенно полезен для iPhone или iPad. При потере устройства вам только придётся зайти в аккаунт и «отключить» от почты нужные программы (устройства). Интересующиеся могут почитать заметку Как работают одноразовые пароли? на хабре.

Теперь по пунктам:

- Используйте раздельные имейлы: личный, рабочий, для треш-регистраций и суперсекретный;

- Настройте двухуровневую авторизацию везде, где это можно;

- Восстановление важных паролей, в том числе и пароли от публичных почтовых ящиков, завяжите на секретный имейл;

- Все внешние почтовые программы должны работать на одноразовых паролях.

Система достаточно эффективна, так как взлом любого из публичных ящиков не несёт никаких серьёзных последствий, да и сам этот процесс без физического доступа к телефону невозможен. Потеря же самого телефона также не проблема — за пару минут можно отключить его от почты или вообще очистить. Доступ к аккаунтам можно выполнить, используя один из секретных одноразовых паролей.

Единственная заморочка — эти самые одноразовые пароли, которые надо генерировать при подключении каждой новой программы, работающей с почтой. Но делать это нужно лишь один раз (для текущей сессии).

В итоге

Мне кажется, что задача защитить данные при минимальном задалбывании пользователя выполнена. Во всяком случае, это работает для меня. Тылы прикрыты, в голове не надо держать кучу сложных паролей, а пользовательские данные практически невозможно уничтожить. При любом сценарии можно развернуть систему до первоначального состояния, а пароли восстановить.